Dados pessoais de 2,4 milhões de usuários do SUS são vazados na internet

Resumo da notícia

- Conteúdo do vazamento inclui nomes, endereços e números de CPF

- Sistema do SUS criava URL com CPF dos usuários e também expunha demais dados

- Invasor criou algoritmo que permitia download de dados pessoais dos usuários

Um banco de dados, obtido via ataque hacker, foi exposto na tarde desta quinta-feira (11) em um website. Nele, constam as informações pessoais de 2,4 milhões de usuários do SUS (Sistema Único de Saúde), como nome completo, nomes da mãe, endereços, números de CPF e datas de nascimento.

O autor do vazamento procurou o UOL Tecnologia para avisar que publicaria os dados neste dia. Ele diz que avisou por email, em 29 de março, o Ministério da Saúde sobre a falha de segurança, mas segundo ele, nada foi feito --esta informação ainda não foi confirmada pela pasta.

A reportagem procurou o governo assim que soube do possível ataque, e repassou os detalhes para que a brecha fosse investigada. Após a divulgação dos dados, o Ministério da Saúde disse nesta quinta que o vazamento era falso. "Após análise preliminar realizada pelo Ministério da Saúde, não há indícios de que as informações disponibilizadas são de origem da base de dados de usuários do Cartão Nacional de Saúde". Ainda assim, o órgão diz que a denúncia foi encaminhada para a Polícia Federal para investigação criminal.

Vazamento de dados pessoais de terceiros é crime previsto na lei de crimes cibernéticos (12.737/2012), com penas previstas que podem variar de três meses a três anos de prisão, com agravantes dependendo do caso.

Segundo a reportagem apurou, a falha estava no sistema de integração do SUS com outros aplicativos, numa parte da chamada API (sigla em inglês para Interface de Programação de Aplicativos). O ministério não comentou se a falha existiu.

A API usada no sistema de cadastro do SUS, o Cadsus, tinha uma função para consulta de dados após login e senha do usuário no sistema. Mas, para chegar a isso, era gerada uma URL. Por exemplo, o endereço "consulta.php?dados=http://xxx.xxx.xxx.xx", na qual os Xs no final do endereço são, na prática, os 11 números do CPF do usuário que fez a consulta.

A API associava o CPF do usuário aos seus dados, e retornava com os dados completos sobre ele. O invasor entendeu que isso era uma brecha e testou um algoritmo capaz de testar 300 milhões de combinações válidas, obtendo os dados pessoais dos usuários a partir do CPF de cada um deles.

A reportagem teve acesso a uma captura de tela com a parte do API com problemas e a apresentou na tarde desta quinta-feira para o ministério.

Em resposta, o órgão ratificou que não possui em seus serviços nenhum componente de integração com a base de dados de usuários do SUS com a tecnologia descrita na captura de tela. Além disso, disse que a linguagem PHP, também alegada como parte da falha, não está entre as tecnologias definidas na arquitetura de sistemas do ministério.

Ainda na quinta-feira, o endereço dabsistemas.saude.gov.br, subdomínio quer permitiu o download de dados, foi retirado do ar e colocou a mensagem "Informamos que o sistema se encontra em manutenção. Atenciosamente".

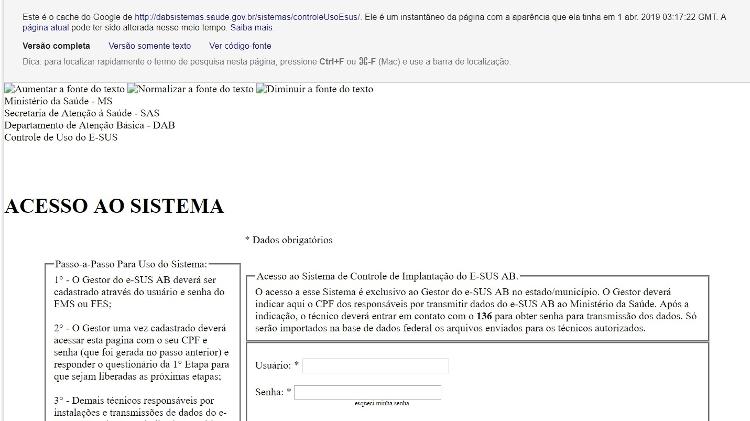

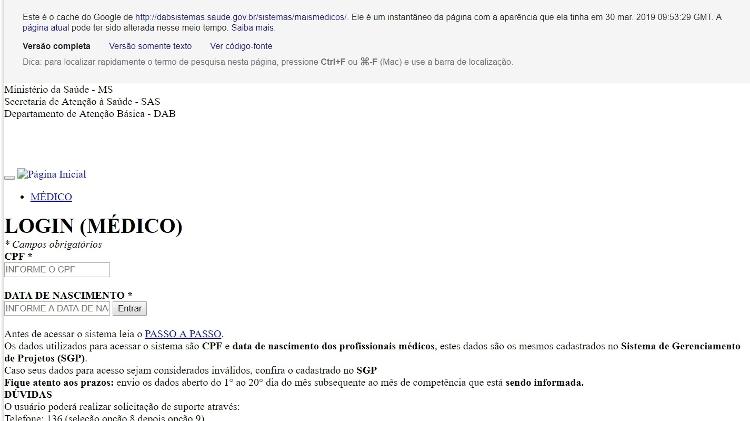

A mensagem foi colocada recentemente, já que páginas cache do Google com esta URL apresentam conteúdos como "Relatórios Públicos do Sisvan" (Sistema de Vigilância Alimentar e Nutricional do ministério) e "Acesso a e-SUS Atenção Básica (e-SUS AB)", com campos de preenchimento que pedem CPF e data de nascimento dos usuários.

Apenas 1% dos usuários do sistema teriam sido expostos nesta quinta-feira. Alguns nomes de pessoas reais foram buscados e encontrados pela reportagem no banco de dados, o que atesta a veracidade do conteúdo do vazamento.

Isso poderia ter sido evitado?

Este tipo de ataque pode ser realizado com relativa facilidade por alguém com algum conhecimento técnico, o que escancara a gravidade do problema.

Especialistas ouvidos pelo UOL Tecnologia explicam que os usuários não poderiam ter feito nada para se prevenir, já que o problema foi no servidor de dados do SUS. O que devem fazer agora é mudar senhas e monitorar suas contas.

"Se dados pessoais vazam, os hackers podem usá-los para tentar hackear outras contas, para chantagem ou roubo de identidade", diz Martin Hron, pesquisador de segurança senior da Avast.

No entender de Hron, o fornecedor do sistema do SUS deveria ter feito mais atualizações, incluindo a criptografia da comunicação e a mudança de HTTP para HTTPS.

"A forma como o sistema identifica a sessão de um usuário logado deve ser alterada, pois é muito previsível e pode ser facilmente abusada", alertou.

Cecília Pastorino, pesquisadora de segurança da ESET, diz que faltou uma auditoria de segurança, que poderia ter evitado a brecha.

Segundo ela, os especialistas procuram vulnerabilidade, tentam explorá-las e medem o impacto de cada uma delas.

"Esse tipo de auditoria é muito importante e evita que aplicativos sejam publicados na internet com sérias falhas de segurança, que poderiam ter sido facilmente identificadas em uma análise anterior", afirma.

Após a publicação desta notícia, o Ministério da Saúde afirmou que o Departamento de Informática do SUS (Datasus) reforçou as ações de segurança para assegurar a proteção dos dados dos usuários. O órgão também confirmou que realiza auditorias regulares na segurança do sistema.

ID: {{comments.info.id}}

URL: {{comments.info.url}}

Ocorreu um erro ao carregar os comentários.

Por favor, tente novamente mais tarde.

{{comments.total}} Comentário

{{comments.total}} Comentários

Seja o primeiro a comentar

Essa discussão está encerrada

Não é possivel enviar novos comentários.

Essa área é exclusiva para você, assinante, ler e comentar.

Só assinantes do UOL podem comentar

Ainda não é assinante? Assine já.

Se você já é assinante do UOL, faça seu login.

O autor da mensagem, e não o UOL, é o responsável pelo comentário. Reserve um tempo para ler as Regras de Uso para comentários.